با بهره برداریهای CPU که اخیراً محبوب شده است، یک مورد بهره برداری بسیار شدید بر تعداد زیادی از پردازنده های اینتل تأثیر میگذارد.

در مورد بهره برداری CPU اخیر با توجه به اینکه Zenbleed و Inception اخیراً بر روی AMD تأثیر میگذارند، اینتل در این زمینه بدون آسیب ظاهر نشده است. Downfall یک آسیب پذیری CPU جدید است که اینتل فاش کرده است که از نمونه برداری جمع آوری اطلاعات برای استخراج دادهها و سایر اطلاعات حساس در تعدادی از سیستمها استفاده میکند.

آسیبپذیری Downfall از طریق دستورالعملهای Gather در تراشههای اینتل مورد سوءاستفاده قرار میگیرد. این دستورالعملها معمولاً به CPU کمک میکنند تا بهسرعت به دادههای مختلف بخشهای گوناگون حافظه دست پیدا کنند. ولی در این آسیبپذیری رجیسترهای سختافزار داخلی هم در معرض نفوذ نرمافزار قرار میگیرد. بنابراین اگر نرمافزار آسیب ببیند، این احتمال وجود دارد که هکرها دادههای حساس را از کامپیوتر قربانی استخراج کنند.

CPUهای این پردازندهها شامل پردازندههایی از Skylane اینتل تا Rocket Lake و Tiger Lake هستند.

Downfall (CVE-2022-40982) توسط محقق ایرانی به نام دانیال مقیمی کشف شد و به کاربر در یک دستگاه مشترک اجازه میدهد تا به دادههای سایر کاربران در همان دستگاه دسترسی داشته باشد. در زمینه محاسبه ابری، این میتواند به این معنا باشد که مهاجم میتواند دادهها و اعتبارنامهها را از سایر کاربرانی که از یک دستگاه مشترک استفاده میکنند، بدزدد، چیزی که در محیطهای محاسبه ابری بسیار رایج است.

Downfall در CPUهای اینتل چگونه کار میکند:

این آسیب پذیری، از ویژگیهای بهینهسازی حافظه که به طور ناخواسته محتویات ثبت شده را برای نرمافزار آشکار میکند، ایجاد میشود. به نوبه خود، نرمافزارهای نامعتبر میتوانند به اطلاعاتی که توسط فرایندهای دیگر قابلدسترسی است که مشابه آنچه Zenbleed به دست میآورد، دسترسی پیدا کنند. این نیز باز هم یکی دیگر از سوءاستفادههای احتمالی اجرایی است.

پیشبینی شعبه و اجرای احتمالی بهطورکلی به زمانی اشاره دارد که رایانه شما عملیاتهایی را انجام میدهد که هنوز موردنیاز نیستند، اما احتمالاً در چرخههای بعدی موردنیاز خواهند بود. این کار اغلب در مواقعی انجام میشود که سیستم شما دارای منابع آزاد است، زیرا زمانی که دستورالعملها یا دادهها هنوز برای CPU آماده نیستند، پردازش کلی را سرعت میبخشد. اگر کار انجام شده موردنیاز نباشد، معمولاً دور انداخته میشود و پردازنده میتواند به جایی که نیاز دارد بازگردد تا دستورات صحیح بعدی را اجرا کند. در صورت رخدادن این عمل، به آن پیشبینی اشتباه شاخه میگویند.

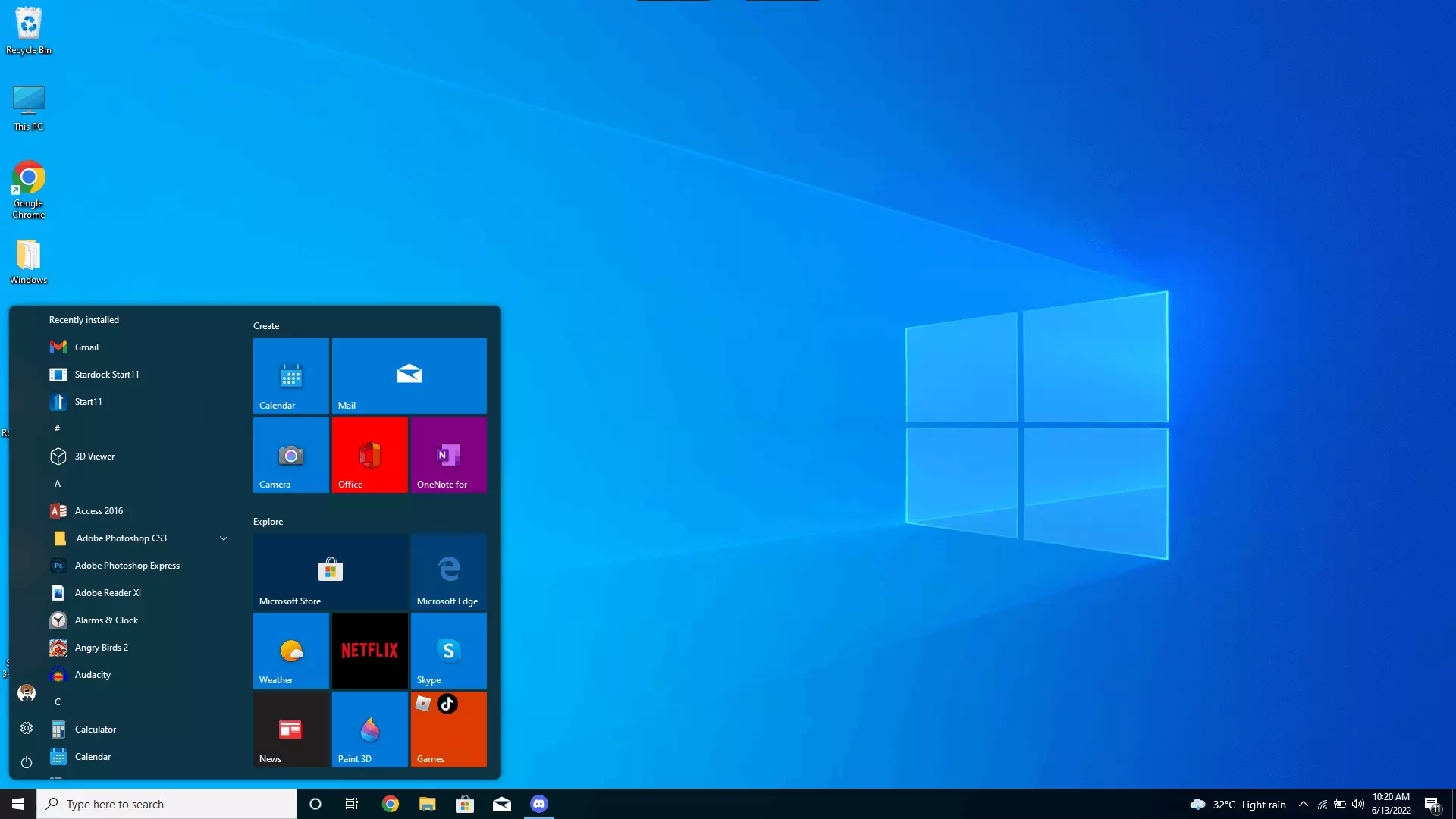

با سوءاستفاده از دستور جمعآوری، دستورالعملی که برای سرعتبخشیدن به دسترسی به دادههای پراکنده در حافظه استفاده میشود، محتویات فایل ثبت بردار داخلی ممکن است در حین اجرای احتمالی نشت کند. مقیمی ویدئوهایی را به اشتراک گذاشت که حمله عملی را نشان میدهد و چگونه میتوان از آن برای جاسوسی از سیستم کاربر با ایجاد برنامهای استفاده کرد که میتواند از این دادهها جاسوسی کند درحالیکه نباید قادر بود. راهکار فعلی ارائه شده توسط اینتل میتواند تا ۵۰ درصد سربار داشته باشد، به این معنی که رفع این باگ تأثیر عملکرد نسبتاً قابلتوجهی دارد.

شکل ۱: دستورالعمل جمعآوری آدرسهای حروف d را بر اساس شاخصها (پایه + شاخص) محاسبه میکند، سپس عناصر را با استفاده از آخرین ۸ بیت مهم ماسک حذف میکند و در نهایت مقادیر حروف d را برای مجموعه بیتهای ماسک شده ادغام میکند.

این اشکال از نظر شدت متوسط طبقهبندی میشود و دلیل آن این است که امتیاز CVSS آن ۶.۵ است. امتیاز CVSS اساساً باهدف تخصیص یک مقدار عددی به شدید بودن (یا نبودن) یک آسیبپذیری است، و در مورد Zenbleed و Inception، هنوز هیچ آسیبپذیری قابل تأیید عمومی نیست. با این حال، هنگام خواندن در مورد Downfall، اجرای آن به امتیازات بسیار کمی نیاز دارد و محرمانگی را نقض میکند. چیزی که امتیاز آن را در رده متوسط نگه میدارد این است که به دسترسی «محلی» نیاز دارد. بهعبارتدیگر نوعی دسترسی مستقیم به دستگاه.

چه کاری میتوانید انجام بدهید؟

بهروزرسانی کردن زمانی که بهروزرسانیها در دسترس هستند بهترین گزینه است، اما این تنها کاری است که در حال حاضر واقعاً میتوانید انجام دهید. اگر از یک CPU جدید اینتل استفاده میکنید، هیچ نگرانی در مورد آن ندارید، اگرچه مقیمی معتقد است که این مورد به عنوان “عوارض جانبی یک معماری چشمگیر تغییریافته است تا چیزی که اینتل آگاهانه از آن آگاه بوده است. به عبارت دیگر، آنها به ظاهر خوش شانس بودند.

مقیمی علاوه بر مقاله فنی، Downfall را در کنفرانس BlackHat USA در ۹ آگوست ۲۰۲۳ و در سمپوزیوم امنیتی USENIX در ۱۱ آگوست ۲۰۲۳ ارائه خواهد کرد.

منبع: Xda Developers

29th January 26